Buenos días chic@s! En el día de hoy vengo con cómo configurar reglas de firewall en NSX-T que permitan a los usuarios acceder solo a dominios específicos. En muchos entornos, el tráfico saliente se filtra mediante un firewall. Cuando se desea acceder a un servicio externo, generalmente se crean reglas de firewall basadas en IP. En algunos casos, no sabemos qué direcciones IP se esconden detrás de un dominio. Aquí es donde los filtros de dominio son útiles.

Objetivo

Partimos del objetivo donde queremos que la red 172.26.5.0/24 acceda a cualquier tipo de dominio FQDN, exceptuando el dominio malicioso storm-cloud.es 🙂

En nuestro caso usaremos la maquina web-01 para hacer pruebas.

1º Crear Grupo

Lo primero que haremos será crear un grupo con el segmento alcual queremos aplicar reglas. Este grupo se utilizara como destino para aplicar reglas del «Distributed Firewall(DFW)». En nuestro caso quiero que la regla se aplique a todos los sistemas conectados al segmento 172.26.5.0/24, mas conocido como «StormCloud-Web».

Para crear el grupo nos iremos a la parte de Inventory–> Groups–>Add group.

Asignamos un nombre, una descripción y pulsamos sobre » Set».

Pulsamos sobre «Members», seleccionamos el nombre del segmento que contiene la red, y pulsamos «Apply».

Como podemos observar ya tenemos el grupo creado.

2º Crear «Context Profile»

El «Context Profile» se utiliza para especificar aún más las reglas del cortafuegos. En mi caso de uso, lo usare para especificar el filtro del FQDN.

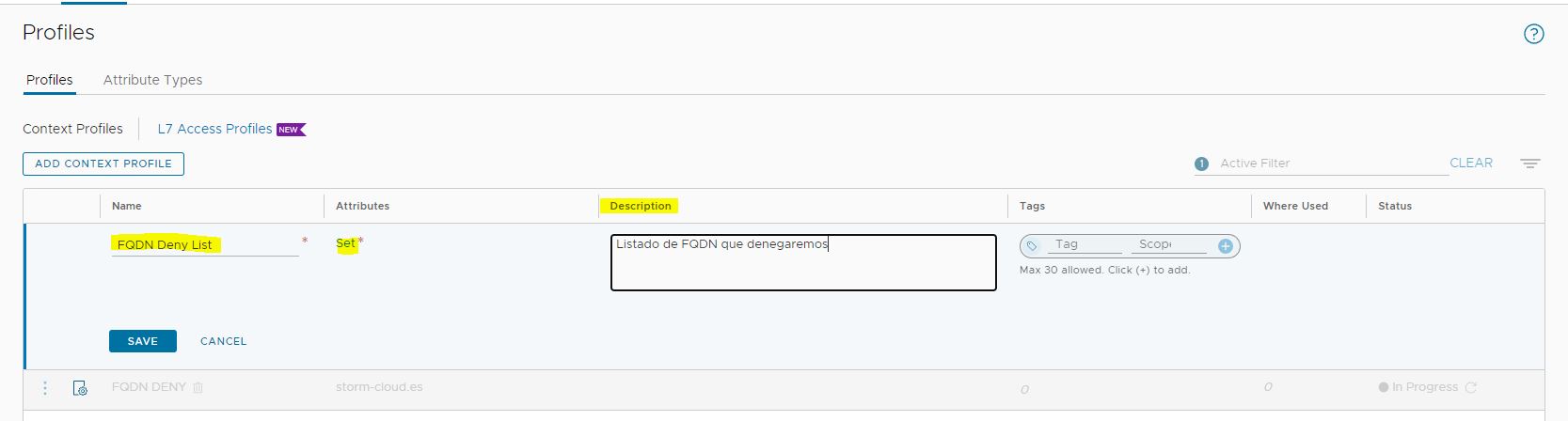

Para ellos nos vamos a Inventory–> Profiles–> Add Context Profile

Añadimos un nombre, una descripción y pulsamos sobre «Set».

Pulsamos sobre Add Attribute–> Domain(FQDN) Name.

Podemos buscar el dominio FQDN, pero en mi caso no existe, por ello o tengo que crear. Para ello pulsamos sobre los 3 puntitos, y «Add FQDN».

Añadimos el nombre, en mi caso «storm-cloud.es». Una vez añadido pulsamos «Save».

Un resumen de lo que vamos aplicar, pulsamos sobre «Apply».

Pulsamos sobre «Save».

3º Crear las reglas en el firewall distribuido

El último paso es crear las reglas en el firewall distribuido(DFW). Al crear la política de firewall, nos debemos de asegurar de permitir también el DNS, y añadiremos el «Context profile» que hemos creado anteriormente, de lo contrario, el filtro no funcionará.

1º Vamos a Security — > Distributed Firewall

2º Presionamos «Add Policy» ,y damos un nombre a la política

3º Seleccionamos la política, y damos «Add Rule«

4º Creamos una regla para permitir DNS, utilizando el «Context Profile» de DNS(viene por defecto) aplicándolo al grupo creado en el Paso 1.

5º Crearemos una segunda regla para permitir HTTPS utilizando el «Context Profile» que contine el FQDN «storm-cloud.es» , aplicándolo al grupo creado en el Paso 1.

El resultado debería ser el de abajo.

Si nos fijamos cuando hacemos un «Invoke-WeRequest» a google.es y, a storm-cloud.es. Solo la primera pagina nos devuelve un 200. Con ello quiere decir que la solicitud se ha procesado de forma correcta. Por otro lado en la solicitud a «storm-cloud.es», podemos observar como nos da el error » no es posible conectar con el servidor remoto».

Si nos vamos a logs del esxi donde estaba albergada la maquina «/var/log/dfwpktlogs.log«. En el podremos ver como se han dropeado las conexiones hacia ese dominio.

Conclusion

Hasta aquí hemos llegado, como veis es bastante sencillo bloquear dominios FQDN dentro de nuestro DFW. En el siguiente post veremos como realizar un filtrado por URL. Espero que os haya gustado 🙂

Un comentario